Création d'un connecteur SAML sur Azure

Introduction

Qu'est-ce que le SAML ?

SAML (Security Assertion Markup Language) est un protocole informatique qui permet à des utilisateurs d'accéder à plusieurs services en ligne avec une seule authentification. Il fonctionne en utilisant des jetons SAML pour transférer en toute sécurité les informations d'identification et d'autorisation entre différentes applications ou services, simplifiant ainsi l'expérience de l'utilisateur tout en maintenant la sécurité des données.

Le besoin ?

La création d'un connecteur SAML lié à la solution Wisper 360 permet de gérer vos utilisateurs en utilisant votre propre annuaire de domaine.

Et comment le faire ?

Dans cette documentation, nous allons créer un connecteur SAML hébergé sur une solution Microsoft Azure en créant une nouvelle application permettant de la lier avec notre solution Wisper 360.

1] Création du connecteur

1 - Créer une nouvelle application

-

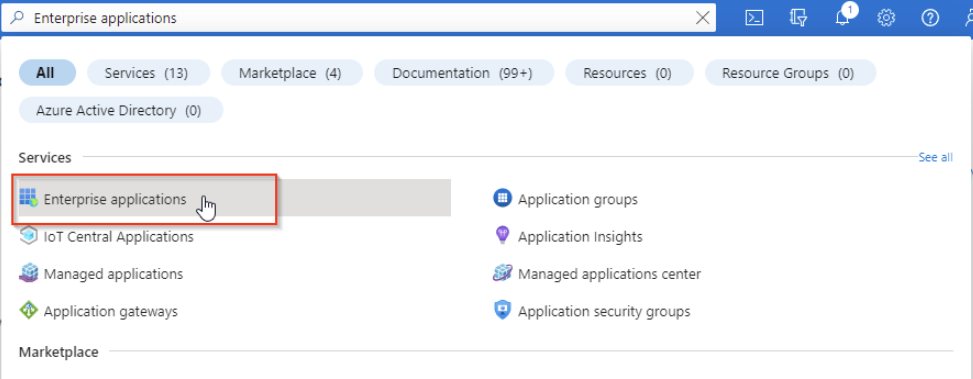

Connectez-vous à votre console d'administration Azure et rendez-vous dans Application d'entreprise.

-

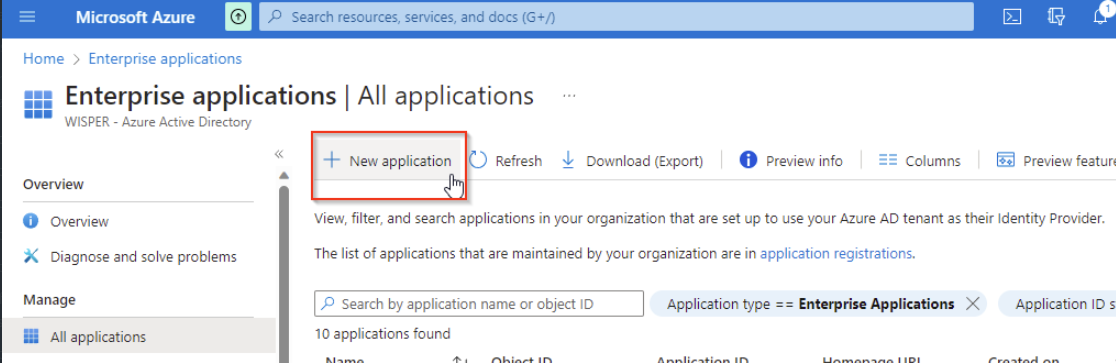

Créez une nouvelle application.

-

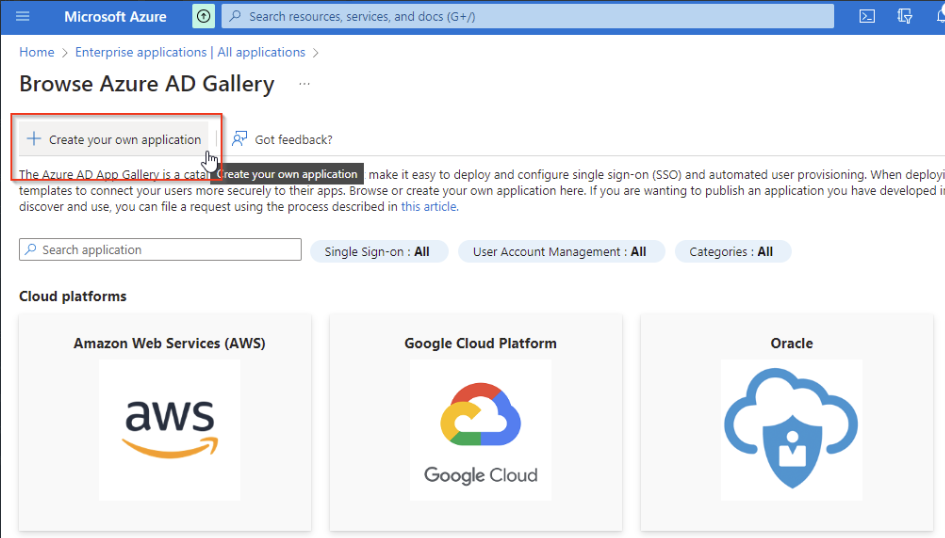

Sélectionnez Créer votre propre application.

-

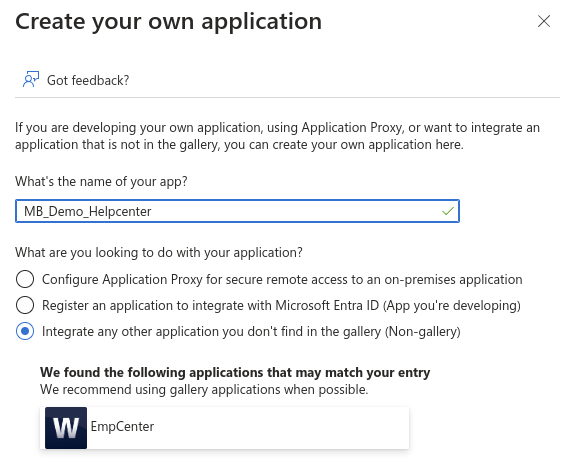

Donnez un nom à cette application et sélectionnez Intégrer une autre application que vous ne trouvez pas dans la galerie (non-galerie), puis créez-la.

-

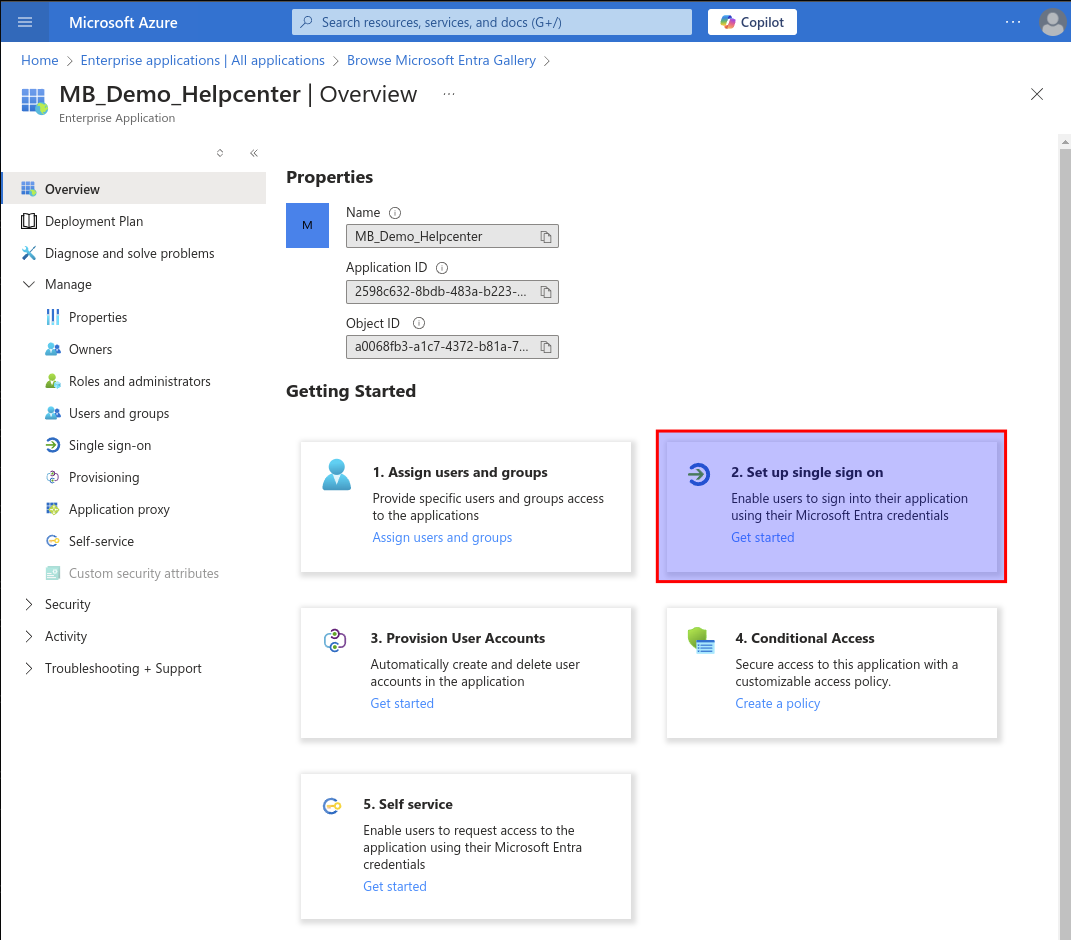

Cliquez sur Configurer l’authentification unique.

-

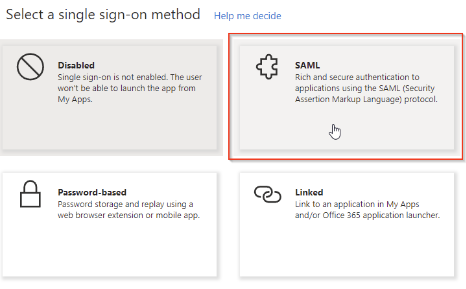

Sélectionnez SAML.

-

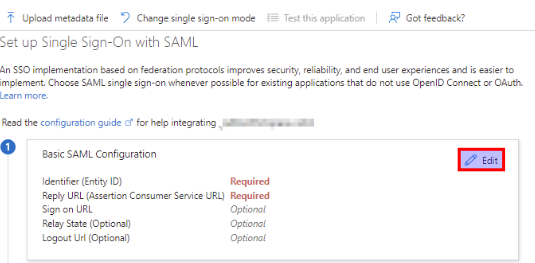

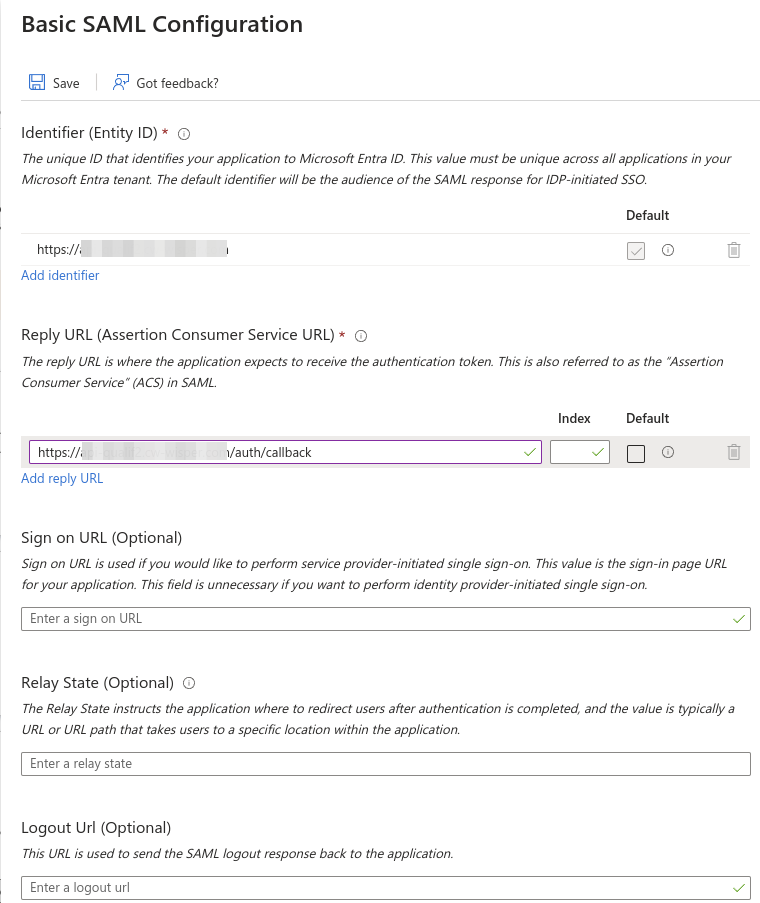

Configurez le SAML de base :

Dans les champs suivants :

- URL de réponse (URL Assertion Consumer Service) : Renseignez l'URL du serveur d'API.

- URL de réponse (URL Assertion Consumer Service) : Renseignez l'URL du serveur d'API en ajoutant à la fin

/auth/callback. - Laissez les autres champs vides.

En cas de doute sur les URL à utiliser, contactez le support Wisper.

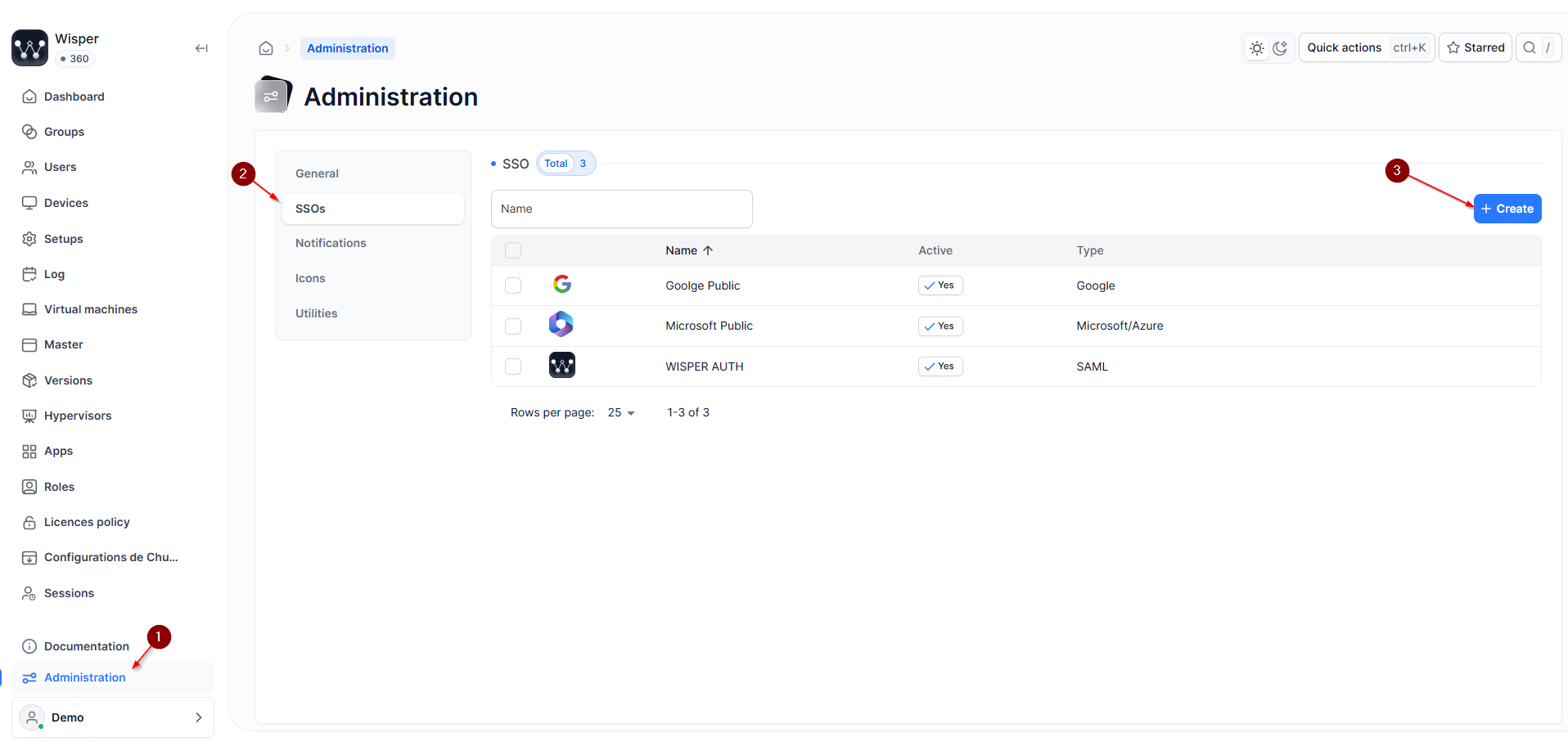

2] Création du connecteur sur le manager

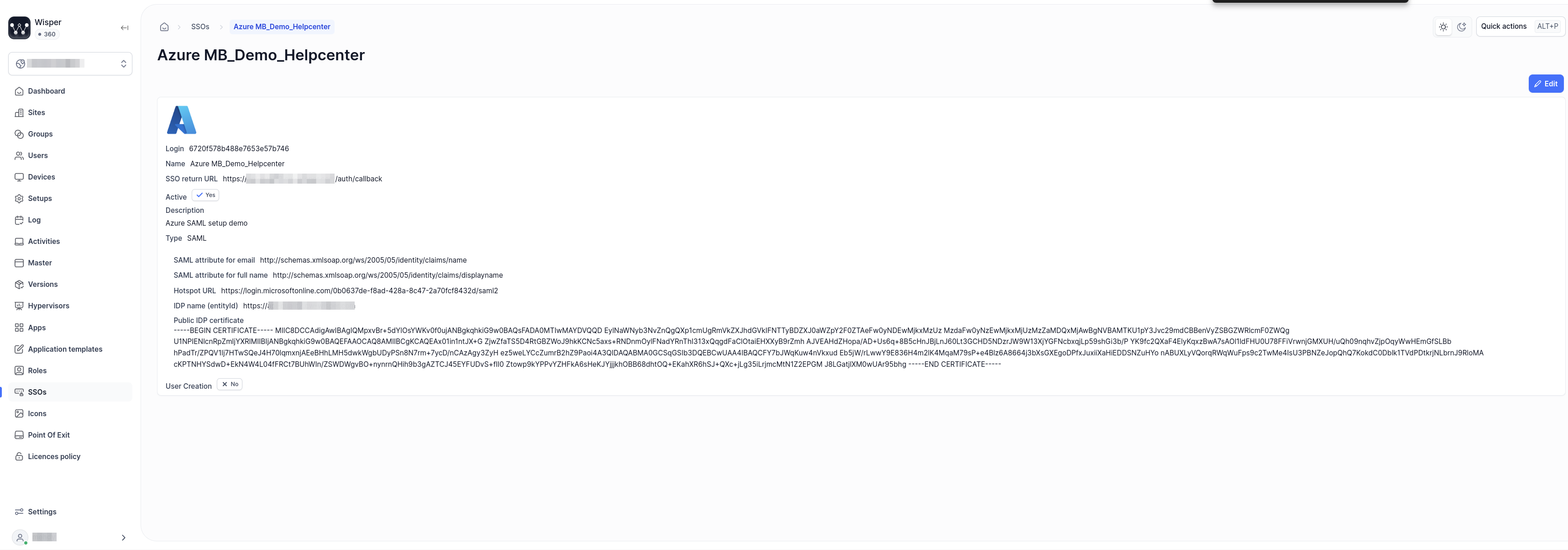

Dans le manager, rendez-vous dans le menu administration et SSOs, puis créez un nouveau SSO.

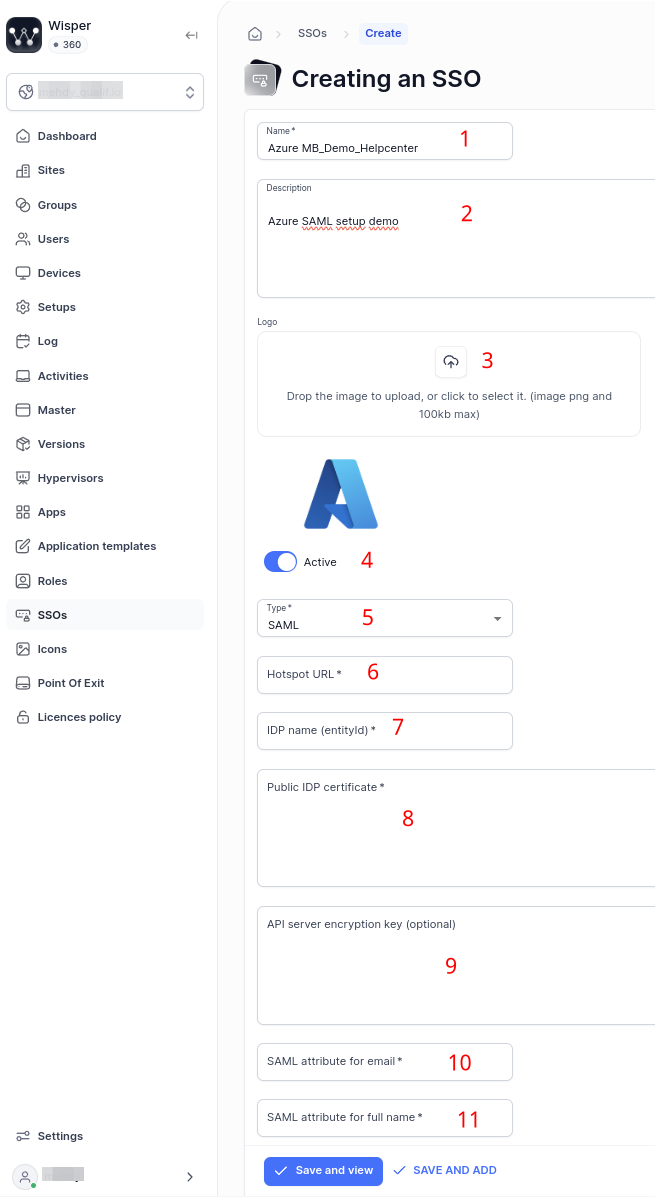

Description des champs

| Paramètre | Description |

|---|---|

| 1] Nom | Nom affiché pour les utilisateurs à la connexion |

| 2] Description | Description du connecteur SAML |

| 3] Logo | Logo affiché pour les utilisateurs |

| 4] Active | Disponibilité du connecteur |

| 5] Type du connecteur | Type du connecteur (SAML / Google / Microsoft / Facebook, etc) |

| 6] URL de point d'accès | URL du service SAML |

| 7] Nom de l'IDP (entity Id) | Nom de l'IDP du SAML |

| 8] Certificat public de l'IDP | Certificat fourni par Azure |

| 9] Clé d'encryption du serveur d'API | Clé d'encryption du serveur d'API (facultatif) |

| 10] Attribut SAML pour l'émail | URL permettant de récupérer l'email dans le SAML |

| 11] Attribut SAML pour le nom complet | URL permettant de récupérer le nom complet dans le SAML |

Chaque champ est numéroté de 1 à 11. Pour une meilleure compréhension de la documentation, vous trouverez ci-dessous les informations à récupérer depuis Azure pour chaque point.

3] Informations à remplir sur le formulaire

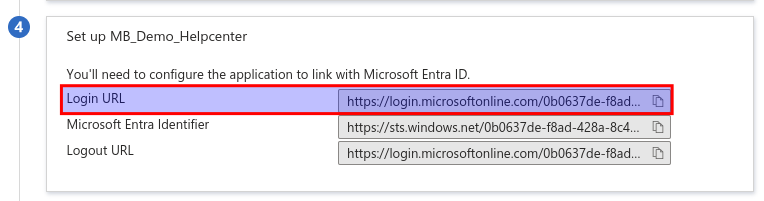

Champ 6] URL de point d'accès

Utilisez l'URL de login.

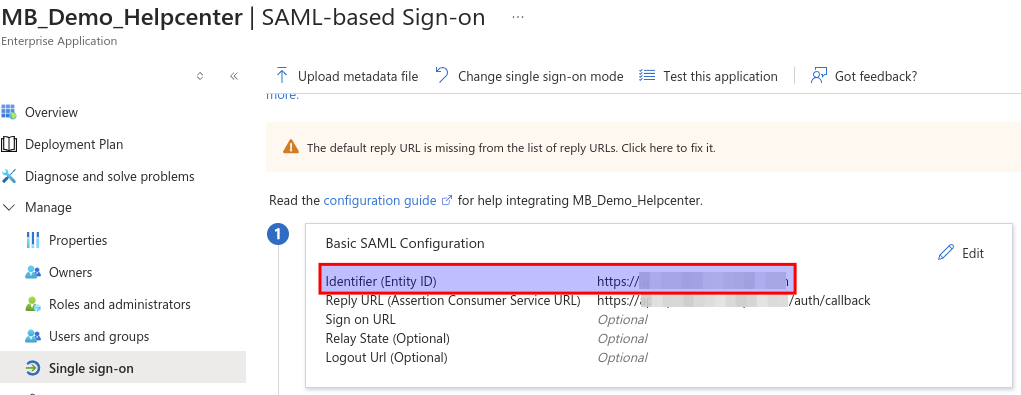

Champ 7] Nom de l'IDP (Entity Id)

Utilisez l'URL du serveur d'API.

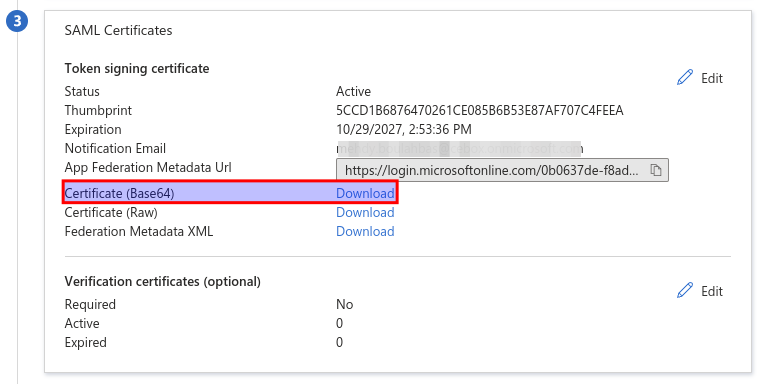

Champ 8] Certificat public de l'IDP

Téléchargez le certificat au format Base64.

Puis ouvrez le fichier avec un éditeur de texte (Notepad). Copiez le contenu dans le manager.

Exemple de certificat :

-----BEGIN CERTIFICATE-----

MIIC8DCCAdigAwIBAgIQMpxvBr+5dYlOsYWKv0f0ujANBgkqhkiG9w0BAQsFADA0MTIwMAYDVQQD

EylNaWNyb3NvZnQgQXp1cmUgRmVkZXJhdGVkIFNTTyBDZXJ0aWZpY2F0ZTAeFw0yNDEwMjkxMzUz

MzdaFw0yNzEwMjkxMjUzMzZaMDQxMjAwBgNVBAMTKU1pY3Jvc29mdCBBenVyZSBGZWRlcmF0ZWQg

U1NPIENlcnRpZmljYXRlMIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEAx01in1ntJX+G

ZjwZfaTS5D4RtGBZWoJ9hkKCNc5axs+RNDnmOylFNadYRnThI313xQqgdFaClOtaiEHXXyB9rZmh

AJVEAHdZHopa/AD+Us6q+8B5cHnJBjLnJ60Lt3GCHD5NDzrJW9W13XjYGFNcbxqjLp59shGi3b/P

YK9fc2QXaF4ElyKqxzBwA7sAOl1ldFHU0U78FFiVrwnjGMXUH/uQh09nqhvZjpOqyWwHEmGfSLBb

hPadTr/ZPQV1lj7HTwSQeJ4H70lqmxnjAEeBHhLMH5dwkWgbUDyPSn8N7rm+7ycD/nCAzAgy3ZyH

ez5weLYCcZumrB2hZ9Paoi4A3QIDAQABMA0GCSqGSIb3DQEBCwUAA4IBAQCFY7bJWqKuw4nVkxud

Eb5jW/rLwwY9E836H4m2lK4MqaM79sP+e4Blz6A8664j3bXsGXEgoDPfxJuxiiXaHiEDDSNZuHYo

nABUXLyVQorqRWqWuFps9c2TwMe4IsU3PBNZeJopQhQ7KokdC0Dblk1TVdPDtkrjNLbrnJ9RloMA

cKPTNHYSdwD+EkN4W4L04fFRCt7BUhWIn/ZSWDWgvBO+nynrnQHih9b3gAZTCJ45EYFUDvS+fII0

Ztowp9kYPPvYZHFkA6sHeKJYjjjkhOBB68dhtOQ+EKahXR6hSJ+QXc+jLg35iLrjmcMtN1Z2EPGM

J8LGatjlXM0wUAr95bhg

-----END CERTIFICATE-----

Champ 10] Attribut SAML pour l'email

Par défaut, l'URL est :

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameChamp 11] Attribut SAML pour le nom complet

Par défaut, l'URL est :

http://schemas.microsoft.com/identity/claims/displaynameExemple d'une configuration SAML sur le manager

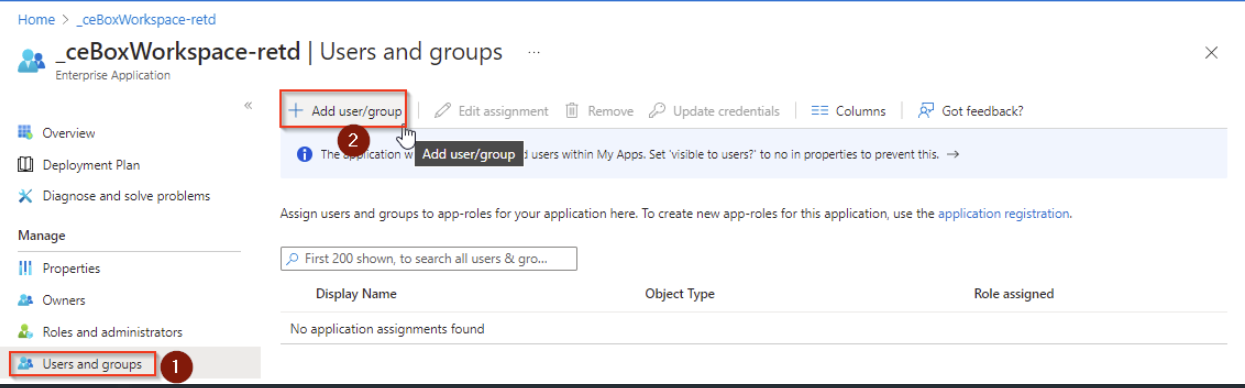

3] Configuration des autorisations d'accès

Dans l'onglet "Utilisateurs et groupes", vous pouvez configurer les conditions d'accès

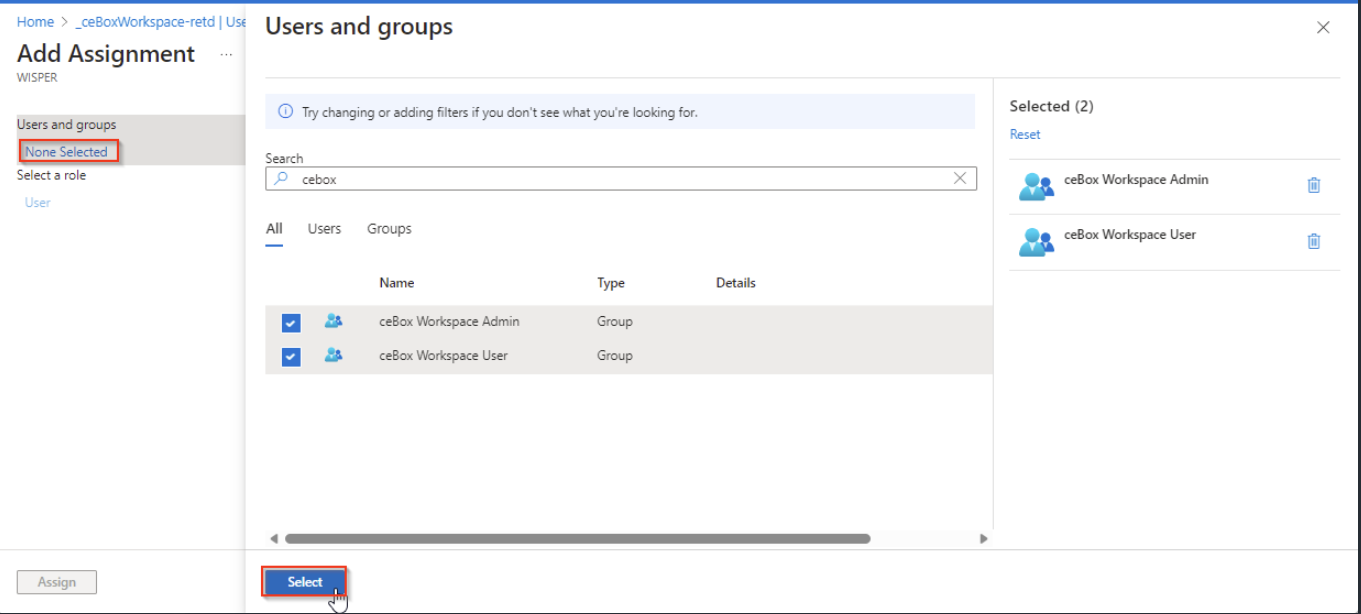

Ensuite, "Ajouter utilisateur/groupe"

Dans notre exemple, uniquement les utilisateurs des groupes :

- Wisper 360 Admin

- Wisper 360 User

Pourront se connecter au portail SAML

Le connecteur est enfin prêt !

Updated 10 months ago