Installation W360 Connect (ex Gateway)

En version 2 de la solution W360, la commande wispergateway.sh devient wisperconnect.sh !

Prérequis matériel

Ci-dessous VMware configuration requise qui doit être implémentée pour assurer la transmission correcte des paquets à l’intérieur du W360 Connect :

- Virtual Operating System: Ubuntu > 20.0, Debian > 8

Si votre version linux est différente de celles-ci dessus, merci de vous rapprocher du support Wisper pour validation.

-

CPU : 8 vCPU

-

Memory : 8 GB

-

Network Configuration :

La machine virtuelle est configurée avec deux interfaces réseau, chacune ayant un rôle spécifique :

- eth0 :Utilisée pour la communication avec notre cloud.

Permet de réceptionner les connexions des postes en télétravail. - eth1 :Utilisée pour fournir un accès au réseau local de votre infrastructure.

Cette configuration permet de séparer les flux réseau, garantissant une meilleure sécurité et performance des communications entre les environnements cloud et local.

- VMXNET3 avec une carte réseau physique dédiée.

Stratégie de sécurité pour le commutateur virtuel à utiliser pour la deuxième carte réseau :- VLAN : 4095 (for Truncking)

- Allow promiscuous mode (Yes)

- Allow Forged Transmits (Yes)

- Allow MAC Changes (Yes)

- eth0 :Utilisée pour la communication avec notre cloud.

Veuillez noter que le CPU et la RAM peuvent être adaptés en fonction du nombre de connexions simultanées à gérer.

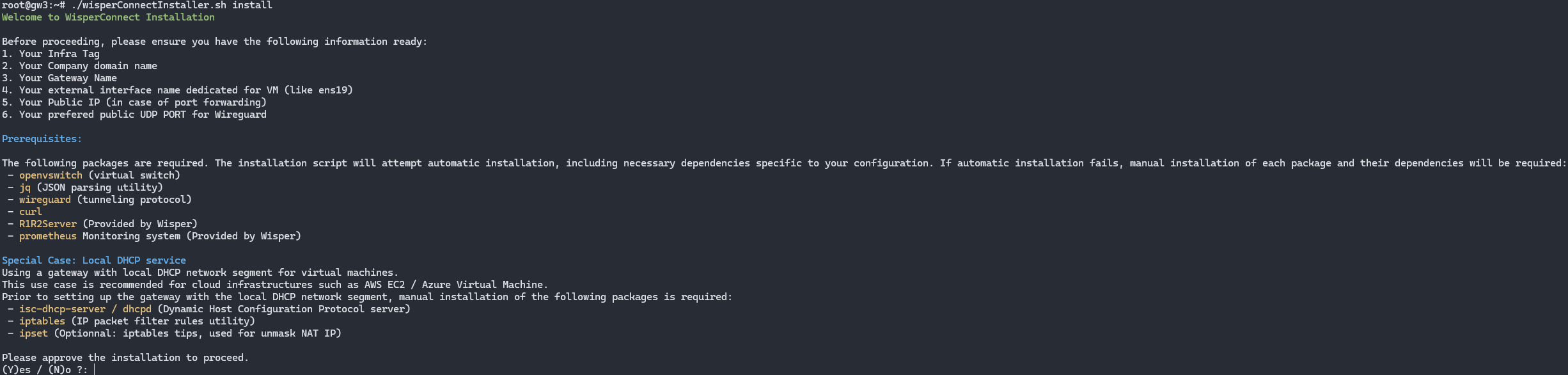

Packages

L'installation de W360 Connect sera effectuée automatiquement à l'aide d'un script de déploiement fourni par Wisper.

Le script téléchargera et installera automatiquement les packages suivants :

- curl : la commande dans Linux est utilisée pour effectuer des requêtes vers les serveurs web depuis la ligne de commande.

- openvswitch (commutateur virtuel) : Open vSwitch (OpenvSwitch ou OVS) est un commutateur logiciel open source et une plateforme de mise en réseau conçue pour faciliter la virtualisation réseau et les réseaux définis par logiciel (SDN) dans les centres de données et les environnements cloud.

- kmod-wireguard : fait référence au module noyau pour le protocole VPN WireGuard. WireGuard est un protocole VPN moderne et efficace (réseau privé virtuel) conçu pour offrir de meilleures performances et une meilleure sécurité par rapport aux solutions VPN traditionnelles.

- wireguard-tools : wireguard-tools est un ensemble d'utilitaires en ligne de commande utilisés pour configurer et gérer les connexions VPN WireGuard sur les systèmes Linux.

- jq : Utilitaire d'analyse JSON : un utilitaire d'analyse JSON est un outil logiciel ou une bibliothèque conçue pour analyser et manipuler des données JSON (JavaScript Object Notation). JSON est un format d'échange de données léger couramment utilisé pour transmettre des données structurées entre un serveur et un client, ainsi que pour stocker des données de configuration, des journaux, etc.

- dnsutils : Utilitaire de résolution DNS

- inetutils-ping : Commande ping

- R1R2Server (paquet Wisper)

- Prometheus (paquet Wisper)

Règles Firewall

Les règles de flux concernant la Connect Wisper est disponible à cette adresse :

Récupération des informations

1 Assurez-vous que le serveur est prêt* et que les deux cartes réseau sont correctement configurées comme indiquées.

Dans un premier temps, il est nécessaire de récupérer plusieurs informations essentielles avant l'installation.

Stocker les différentes informations dans un notepad par exemple avant installation

Dans l'ordre :

- 1] Le domaine du compte

- 2] Le nom de la future Gateway

- 3] Le nom de seconde carte réseau permettant la sortie internet de la machine virtuelle

- 4] L'adresse IP public d'accès à la W360 Connect

- 5] Le port d'accès UDP wireguard (si différent de celui par défaut 443/UDP)

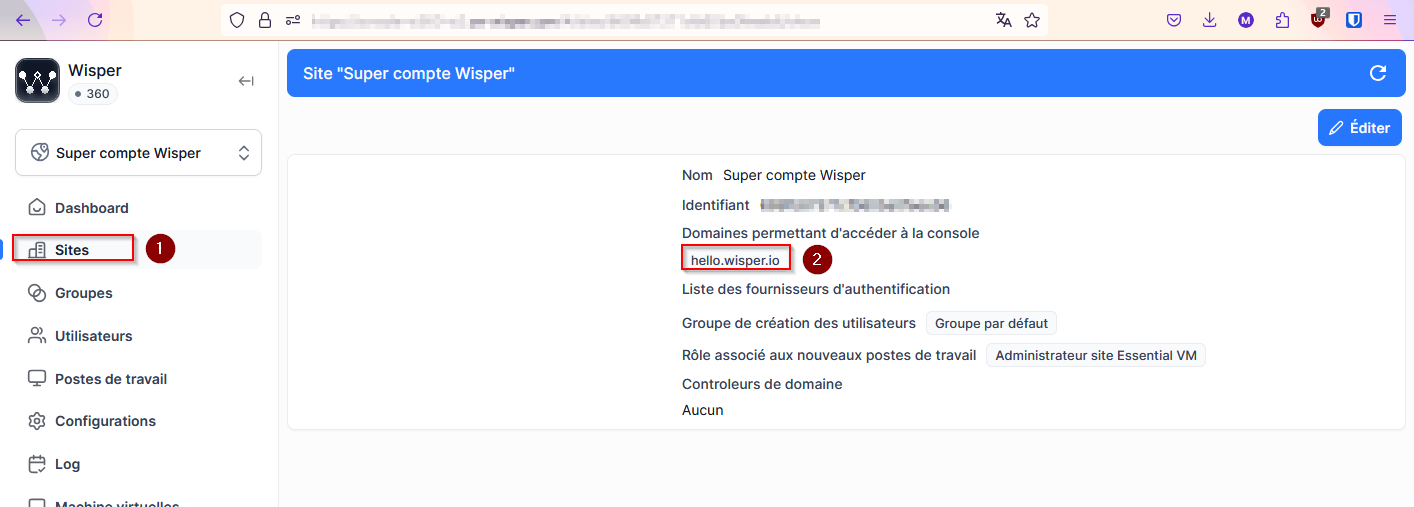

1] Nom de domaine du compte

Aller sur l'onglet "sites" (1) et récupérer le domaine correspondant au champ : "Domaines permettant d'accéder au Manager" (2)

En cas de doute, rapprochez vous du support Wisper !

2] Nom de la "w360 Gateway"

Le nom renseigné sera remonté dans le Manager afin d'identifier la "W360 Gateway"

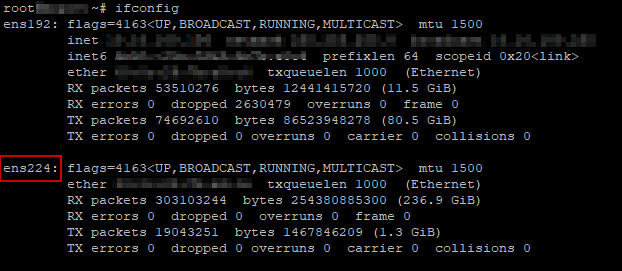

3] Nom de la carte réseau

Cette information se trouve sur la machine virtuelle qui doit être configurée avec deux cartes réseaux.

Plusieurs commandes existent, ifconfig ou ip a selon les distributions. Exemple avec la commande "ifconfig" :

Conserver le nom de la carte réseau utilisée pour la sortie réseau des machines virtuelles.

4/5] L'adresse IP public + port

Récupérer auprès de vos administrateurs réseau, l'adresse IP publique et le port utilisé pour la connexion des postes de travail à la "W360 Gateway"

Installation de la W360 Connect

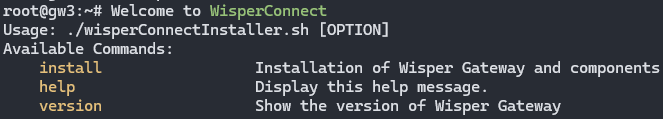

Télécharger le script d'installation disponible auprès du support Wisper.

Ensuite, le rendre exécutable :

chmod +x wisperConnectInstaller.shL'exécution de ce script sans paramètre présente une aide comme ci-joint :

Pour procéder à l'installation, exécuter :

./wisperConnectInstaller.sh installEt suivre l'assistant d'installation.

Ce script installera automatiquement les dépendances nécessaires au fonctionnement de la solution.

En cas d'erreur pendant l'installation des dépendances, un message d'erreur s'affichera vous demandant d'installer manuellement le paquet.

Contactez le support Wisper si vous avez besoin d'aide !

Renseignez, lorsque nécessaire, les informations récupérées présentes plus haut dans la documentation.

À la fin de l'installation, un compte rendu sera affiché indiquant si les services ont bien démarré correctement.

Un script de gestion du service est installé dans le système (/usr/bin/wisperconnect.sh)

Vous pouvez appeler ce script simplement avec la commande

wisperconnect.shFinalisation de l'installation

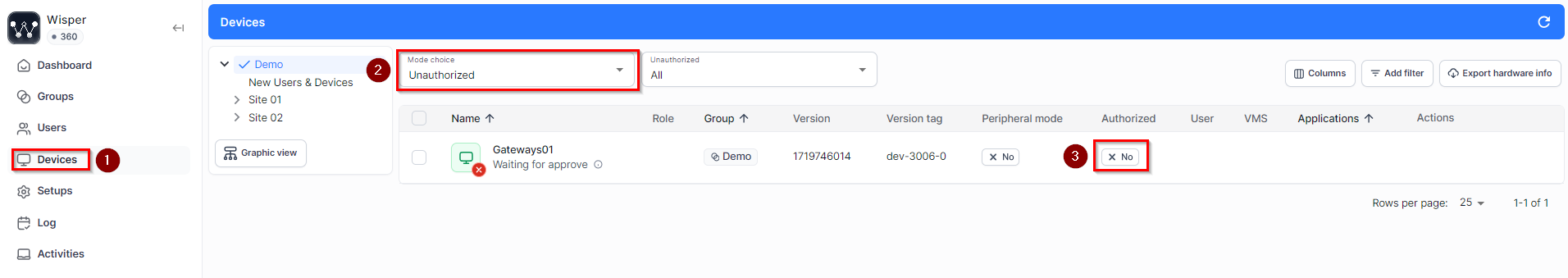

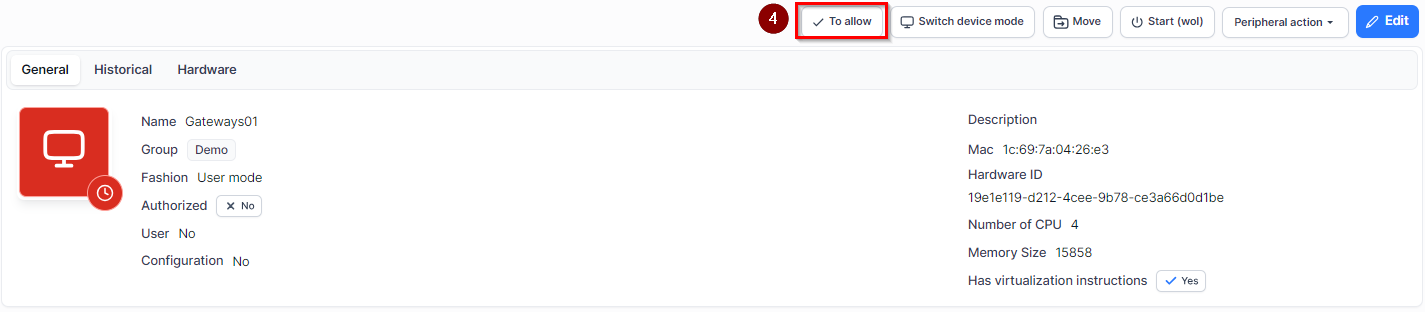

Une fois le service en place et actif, vous devez autoriser le "W360 Connect" à partir de W360 Manager :

Important :N'oubliez pas de fournir l'ensemble des informations au support Wisper pour création de la Gateway !

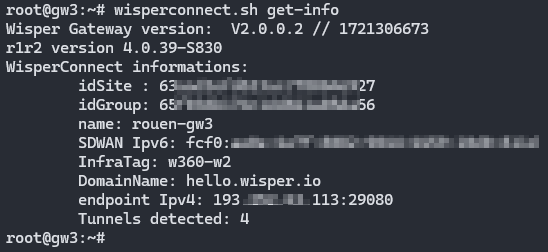

L'ensemble de ces informations sont regroupées dans la commande :

wisperconnect.sh get-info

Mise à jour du module W360 Connect

Pour mettre à jour votre version actuelle, veuillez appliquer ce qui suit :

wisperconnect.sh self-updateUne fois lancé, la passerelle mettra à jour les différents éléments en appliquant la dernière version stable.

Cas spécifiques :Selon les besoins, il est possible de forcer la version à l'aide de tags en appliquant la commande.

wisperconnect.sh self-update --forcePour cela, il faudra se rapprocher du support ou votre TAM pour obtenir des indications supplémentaires.

Une fois la mise à jour complète, il faudra relancer les services pour l'application et utilisant la commande suivante

wisperconnect.sh reload

Pas d'impact à prévoir car la relance des services n'affecte pas les tunnels déjà établis.

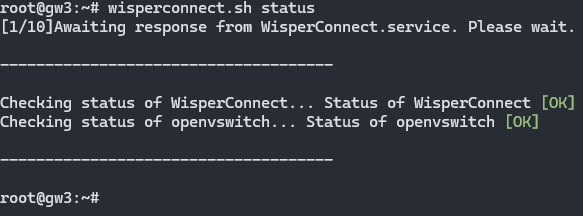

N'oubliez pas de vérifier que les services sont bien démarrés (comme indiqué dans la capture d'écran suivante).

[Optionnel] Configuration et activation du module Prometheus

Introduction module Prometheus

Le module Prometheus permet la remontée d'information au niveau du Manager concernant les états des connexions entre les postes de travail et une Gateway.

Configuration

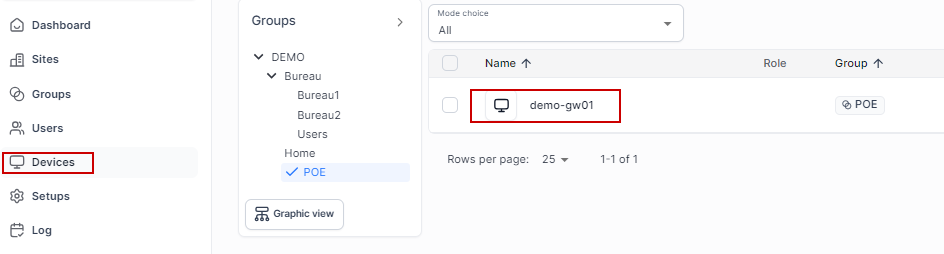

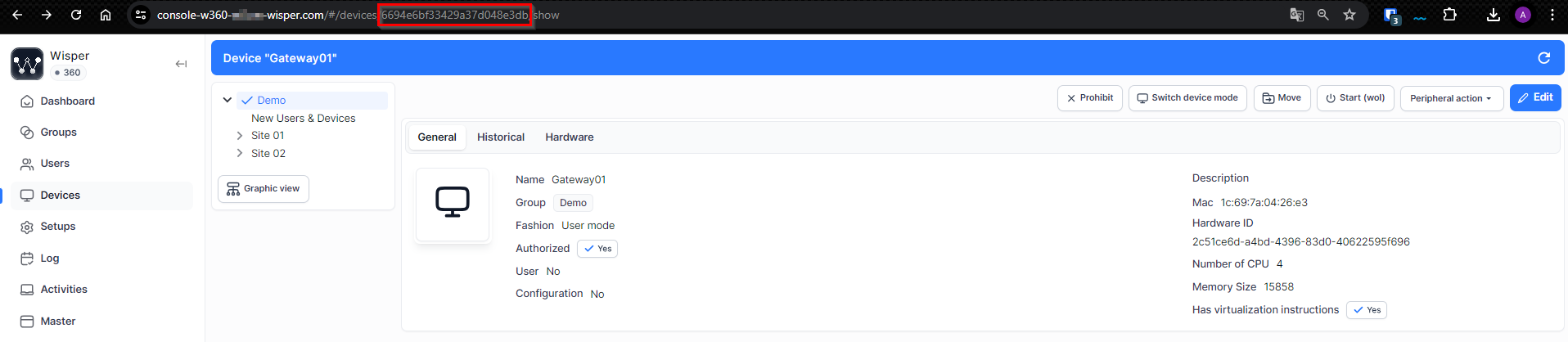

Par défaut, le module Prometheus n'est pas activé. Pour l'activer, il est nécessaire de récupérer l'ID périphérique de la Gateway.

Se connecter sur le Manager et se rendre sur la page du périphérique Gateway concerné.

Dans notre contexte, notre Gateway se nomme "demo-gw01"

L'ID du périphérique se trouve dans l'URL

Ensuite, se connecter en SSH sur la Gateway et configurer le service.

Le démarrage du service Prometheus est conditionné au paramétrage de deux variables :

- PrometheusState

- IdDevice

Pour configurer ces variables, exécuter la commande suivante en root :

1] Variable PrometheusState

wisperconnect.sh update-config- Etape 1 - "Enter the variable to update" entrer : PrometheusState

- Etape 2 - "Actual PrometheusState ==, replace by?:" entrer : true

2] Variable IdDevice

wisperconnect.sh update-config- Etape 1 - "Enter the variable to update" entrer : IdDevice

- Etape 2 - "Actual IdDevice ==, replace by?:" entrer l'ID du device récupéré plus haut.

Enfin, reload le service avec la commande :

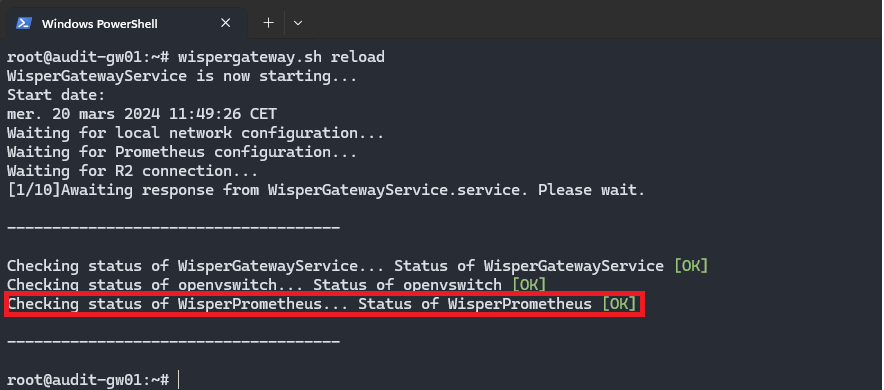

wisperconnect.sh reload

Contrairement à la commande restart, la commande reload n'interrompt pas les connexions.

Après le reload, ou après la commande "wisperconnect.sh status", une nouvelle ligne concernant le Prometheus fait son apparition avec l'état du service.

InformationSi vous avez un problème sur votre gateway voici la documentation Vérification de votre Gateway

Updated 9 months ago