Documentation technique

1 PRESENTATION WISPER

1.1 NOTRE VISION

« Dans tout ce que nous faisons, nous croyons en la force de l’innovation, nous croyons qu’elle peut accélérer l’implication du monde vers le développement durable.

Nous participons à cette implication, en concevant des produits eco-friendly, faciles à utiliser et permettant des économies tangibles.

Nous avons créé le Digital Desktop »

La Direction Wisper

1.2 PRESENTATION DE LA SOCIETE

La société Wisper est un des éditeurs majeurs des solutions dédiées à la Virtualisation des postes de travail. Si notre ambition est de réinventer le « Virtual Desktop Infrastructure ou Virtual Desktop Interface » (VDI) pour délivrer des postes de travail performants avec le plus faible coût total de possession (TCO), nous sommes également déterminés à livrer sans compromis des postes de travail conciliant les besoins et exigences des services informatiques et des utilisateurs finaux.

Wisper adresse plus de 200 clients pour plus de 25 000 PC virtuels en exploitation : Wisper 360

2 CONTEXTE GENERAL WISPER 360

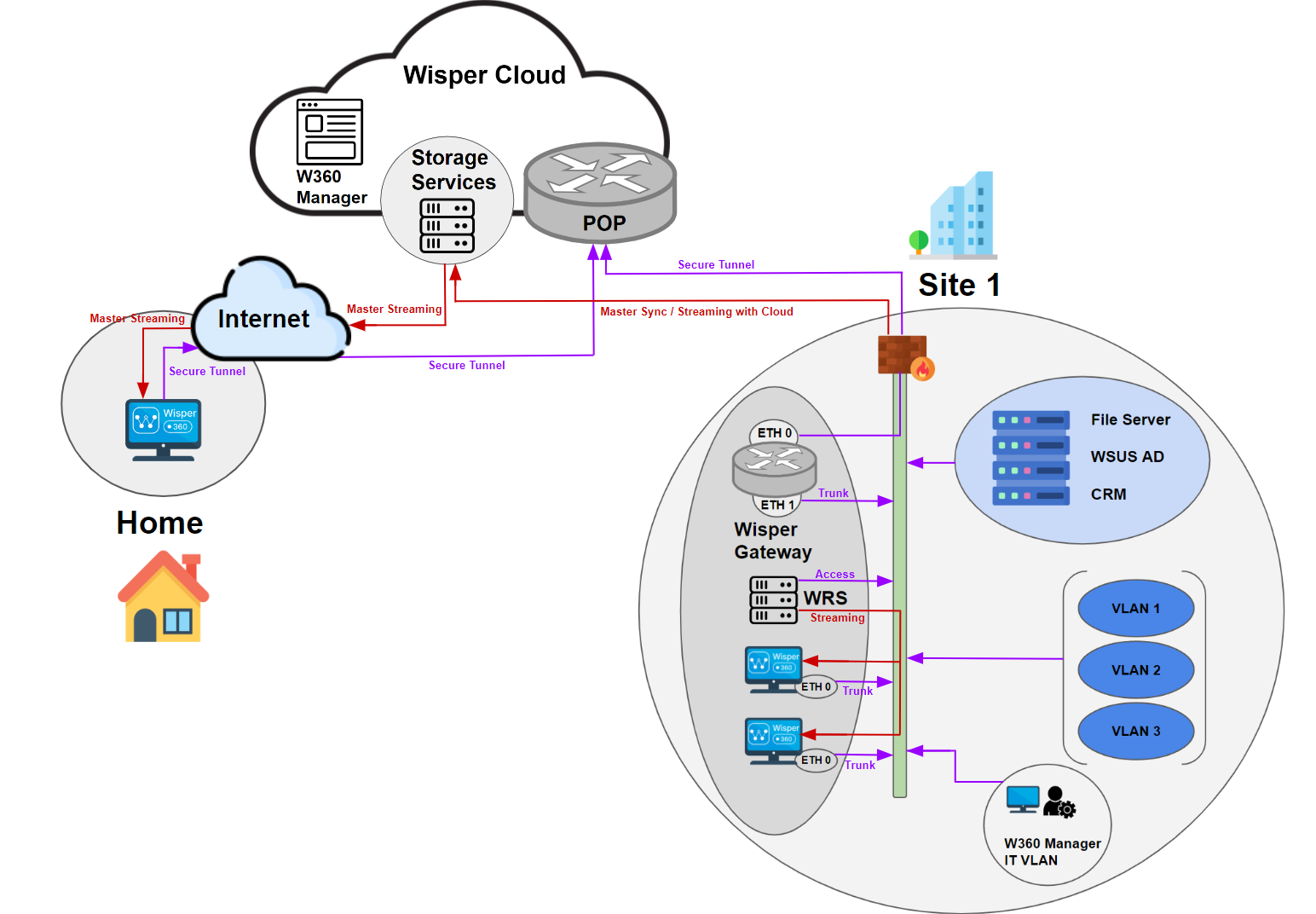

Wisper 360 est une solution de virtualisation de PCs (Machine Virtuelle) sans infrastructure serveur qui fonctionne sur tous types d’ordinateurs, Laptops ou Postes de travails.

La centralisation des postes est assurée par la technologie W360 Core, développée par Wisper comme une évolution évidente au VDI. Plus simple, plus économique et particulièrement innovante, celle-ci permet de concilier les besoins des utilisateurs et les exigences des services informatiques grâce à la suppression de l’infrastructure serveurs. Les Images Master sont gérées de manière centralisée, déployées en mode Read-Only et exécutées en local en s’appuyant sur les ressources natives de la machine du client.

Ce produit vous permet de déployer et gérer très facilement un environnement applicatif utilisateur (Windows ou Linux) et cela quelle que soit la localisation (sur site aussi bien qu’en télétravail)

La solution Wisper 360 intègre un système VPN “tout en un” sécurisé et maîtrisé, qui permet une intégration sécurisée et adaptée à tous types d’écosystèmes techniques.

Les masters sont synchronisés sur le site de production ainsi que dans le Cloud Wisper afin de mettre à disposition des télétravailleurs, un environnement virtuel et/ou applicatif managé, à jour et sécurisé.

2.1 COMPOSANTS WISPER 360

2.1.1 Les postes de travail

Nous pouvons installer notre environnement sur tous types de machines répondant aux prérequis techniques de la solution Wisper 360 à savoir :

- Microprocesseur Compatible Virtualisation

- Mémoire Vive à partir de 8 Go

- Disques SSD

La couche logicielle primaire de Wisper 360 correspond au système d'exploitation de type hyperviseur appelé : W360 Core. Le système d'exploitation W360 Core offre aux utilisateurs la possibilité d’utiliser une machine virtuelle fonctionnelle et sécurisée (Mode Lecture Seul) ou un environnement applicatif Web.

2.1.2 Système d’exploitation Wisper Core

W360 Core est une distribution Linux compilée par nos équipes R&D afin d’obtenir un système d’exploitation optimisé et sécurisé transformant votre machine en hyperviseur local.

» Fonctionnalités Clés :

- Gère du Hardware en mode intégré

- Intègre la gestion d’un réseau tunnelisé

- Intègre une gestion de disque virtuel streaming cloud

- Gère des authentifications, des configurations

- Gère un hyperviseur pour lancer des machines virtuelles ou des applicatifs conteneurisées

» Sécurité des services et du réseau :

- Pare-feu Linux Netfilter intégré, peut être personnalisé

- Service d'écoute seulement sur l'interface privée du tunnel

- Tous les flux réseaux sont encapsulés dans le tunnel sécurisé, géré au sein du kernel linux

2.1.3 Les PCs Virtuels ( Ou Virtuals Machines )

Les PCs virtuels (ou VMs) sont des machines virtuelles hébergées localement par Wisper 360 grâce au W360 Core

La VM est en "lecture seule" nativement. Cela correspond à une instance non persistante de la version du master déployé. Cela signifie que le PC virtuel "Read Only" démarre toujours comme son maître sans altération. Toutes les données spécifiques à l'utilisateur (profils d'utilisateur, données de production, etc.) doivent être redirigées vers votre solution de stockage réseau, où vers une partition persistante annexe.

2.1.4 L’environnement Applicatif

Wisper 360 contient un store applicatif permettant de lancer un environnement Web conteneurisé.

On y trouve par exemple des applications Web tel que Office 365, suite Gmail .

Cette fonctionnalité permet de donner accès à l’utilisateur à un unique environnement Web indépendant de l’environnement natif de type Windows ou Linux.

2.1.5 Le Cloud Wisper AWS

Le cloud privé Wisper sert à stocker les masters (OS et applications) ainsi que leurs versions antérieures. Aucune donnée client n’est stockée dans le cloud privé strictement confidentiel.

Le fonctionnement du Cloud est décrit plus précisément dans la partie infrastructure(cf7.5)

2.1.6 Le W360 Manager

Le W360 Manager est dédiée à l’administration de la solution. Il permet la création et la gestion des PC virtuels et des environnements applicatifs. Il dispose de multiples fonctionnalités permettant entre autres de prendre la main à distance sur les machines clientes, de surveiller les ressources systèmes, de déployer les environnements souhaités etc

2.1.7 Le WRS (Wisper Repository Serveur)

Cet optimiseur de cache appelé WRS sert de "cache proxy" pour les poste de travail. Cela signifie qu'au démarrage de la machine virtuelle, les postes de travail puisent dans le cache du WRS les blocs de données correspondant au maître, pour fournir son propre cache d'hyperviseur.

Dans le cas où les blocs de données ne sont pas disponibles dans le WRS, les requêtes des postes de travail sont redirigées vers le Cloud. En retour, les blocs de données sont synchronisés depuis le cloud, vers le WRS, puis enfin vers les postes de travail.

Le WRS peut avoir d’autres fonctionnalités comme par exemple serveur PXE permettant de déployer le W360 Core de façon simplifiée.

Préconisation Matériel d’un WRS pour un parc de 300 Machines LAN

- Système d’exploitation Client : Installation via ISO Wisper

- CPU : Sockets virtuels : 4 sockets virtuels et 2 noyaux par socket.

- Mémoire : 16 Go

- Taille du Disque : entre 500 Go minimum

2.1.8 W360 Gateways

Cette passerelle permet aux environnement utilisateurs télétravailleurs d’accéder aux outils métiers internes.

Le W360 Gateways étant relié au réseau interne du client, les VM accéderont ainsi aux différents applicatifs accessibles.

L’installation du W360 Gateways peut ce faire sur une simple machine ou une VM via un iso ou une clé d’installation.

Son dimensionnement dépend du volume de client en mode télétravailleur.

Dimensionnement W360 Gateways

VCPU | RAM | Interfaces | HD | |

|---|---|---|---|---|

Config système minimale | 1 | 8 | 2 1GB | 50 Go SSD |

0 → 150 Connexion | 2 | 9 | 2 1GB | 50 Go SSD |

150 → 300 Connexion | 3 | 10 | 2 1GB | 50 Go SSD |

300 → 450 Connexion | 4 | 11 | 2 1GB | 50 Go SSD |

450 → 600 Connexion | 5 | 12 | 2 1GB | 50 Go SSD |

600 → 750 Connexion | 6 | 13 | 2 10GB | 50 Go SSD |

750 → 900 Connexion | 7 | 14 | 2 10GB | 50 Go SSD |

900 → 1050 Connexion | 8 | 15 | 2 10GB | 50 Go SSD |

1050 → 1200 Connexion | 9 | 16 | 2 10GB | 50 Go SSD |

2.2 RESEAUX ET TUNNELISATION

2.2.1 Flux Réseaux

Les flux réseaux des postes de travail ainsi que leurs machines virtuelles sont encapsulées et permettent donc :

- D’administrer les Wisper 360

- D’avoir des flux réseaux des VM qui intègrent directement votre Lan

- Une complète gestion des flux de communication de Wisper 360. En effet, la connexion directe entre les différents composants de Wisper 360 permet d'éviter les latences, et rend la solution adaptée aux protocoles exigeants (VOIP par exemple).

- De fonctionner en mode LAN aussi bien qu’en mode Télétravail.

Schéma Flux des postes de travail

3 INFRASTRUCTURE

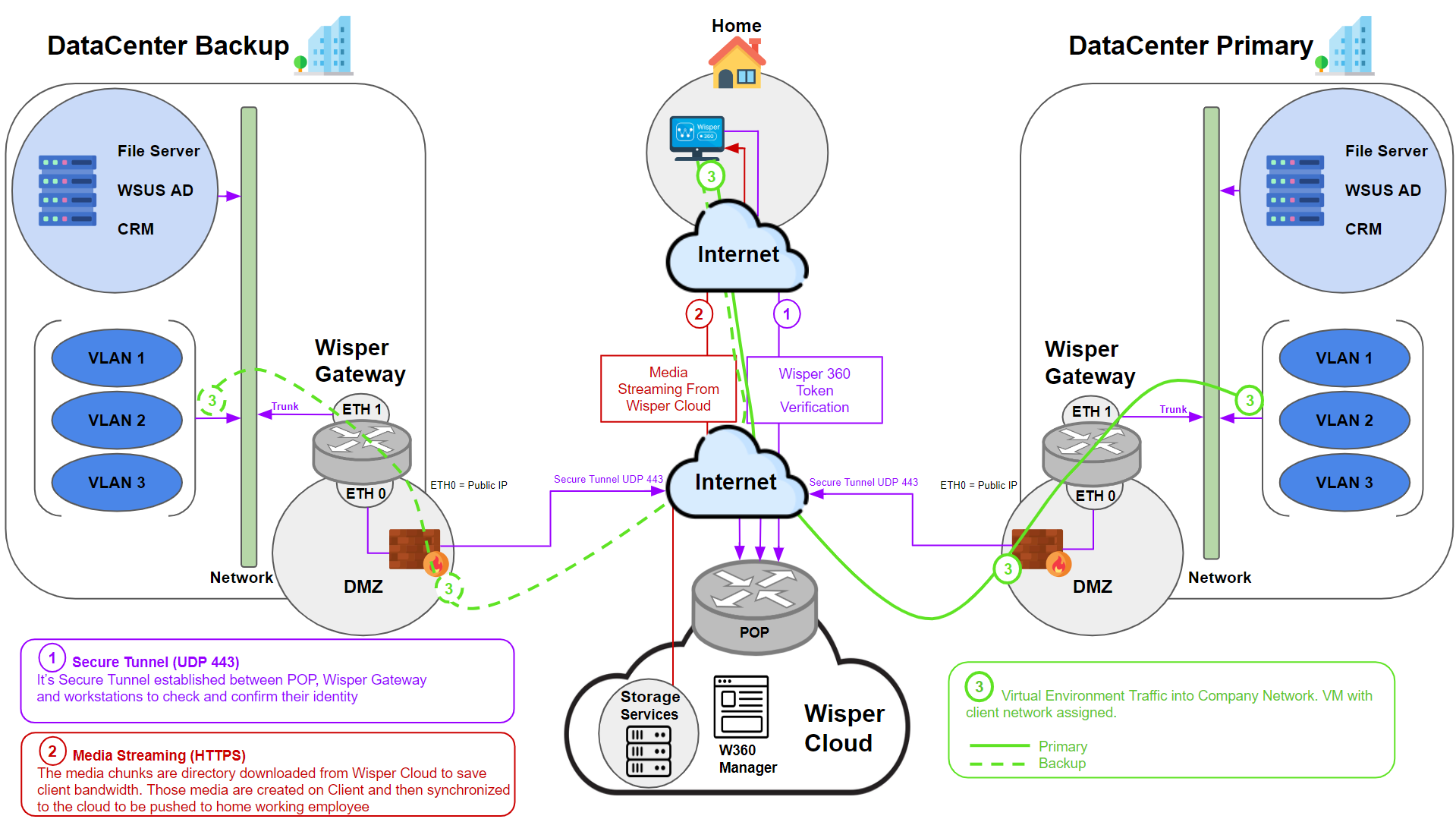

3.1 WISPER CLOUD AWS, CLOUDFLARE ET OVH

3.1.1 Cloud AWS

Le cloud privé Wisper est utilisé pour stocker les masters (OS et applications) ainsi que leurs versions précédentes.

Les données clients ne sont en aucun cas stockées dans le nuage privé de Wisper

D’autres services sont disponibles pour assurer le bon fonctionnement de la solution Wisper 360 :

- Service d'enregistrement et d'authentification des composants

- Mécanisme de communication entre les composants

- Système de provisionnement des masters, journalisation.

- Wisper utilise EC2 AWS Ami Linux VM avec les patchs appliqués chaque jour.

- Nous utilisons Trusted Advisor et le service Inspector AWS pour la vérification de notre infrastructure AWS.

- Stockage des médias via AWS S3

- Les AWS Lambda sont utilisés comme micro-service

- Les flux entre W360 Core et AWS sont encapsulés dans un tunnel chiffré géré par le kernel Linux

- Les VM Ec2 ont deux services réseau

3.1.2 Cloud OVH et Cloudlfare

Les masters mis à disposition des télétravailleurs s’appuient sur une architecture OVH dédiée et redondée avec une répartition mondiale grâce au CDN Cloudflare.

Le stockage des masters sur OVH peut être externalisé chez les Providers Cloud du marché : Microsoft Azure, Google Cloud, AWS...) ou stockés en Datacenters.

Cloudflare a bâti un vaste réseau global de datacenters qui place le contenu statique en cache au plus près des utilisateurs et distribue le contenu dynamique par l'intermédiaire des liaisons principales privées les plus rapides et les plus fiables du marché.

3.2 HAUTE DISPONIBILITE

3.2.1 AWS, OVH et Cloudfare

La technologie Wisper est répliquée sur 3 zones AWS distinctes.

Les W360 Virtual Machine fonctionnent en haute disponibilité et équilibrage de charge sur les 3 zones suivantes : AWS Ireland, AWS Paris, AWS Frankfurt.

La souplesse et l’efficacité d’une gestion au sein d’AWS nous permet d’implanter nos services sur différents continents.

La gestion des masters sur OVH est répliquée, backupée, redondée sur un réseau « interne » de type Vrack.

3.2.2 W360 Gateways

Ces modules, intallées chez le clients sur une VM Linux de type Ubuntu 20.04 sont organisées afin d’orienter les flux des VM des télétravailleurs vers un point de sortie physique.

Cette infrastructure réseau de couche 2 pour les machines virtuelles sous Wisper 360 et couche 3 sous ipv6 pour W360 Core

● Permet aux machines virtuelles d’appartenir à un réseau Lan externe définie par W360 Gateways

● Permet aux postes de travail d’appartenir à un réseau Ipv6 global Wisper

● Ce mode de gestion permet de gérer facilement le Failover.

Interconnexion des postes de travail

Faillover des W360 Gateways : si W360 Gateways tombe, le routing P1 recalcule un chemin (< 15s),

- Monté en charge des W360 Gateways : on peut mettre autant de W360 Gateways que l’on veut

4 CONNECTIVITE

4.1 WISPER CONNECT

La solution Wisper 360 intègre un système VPN « tout-en-un » sécurisé, stable et contrôlé. Chaque poste de travail comprend un système de tunneling crypté entre les unités W360 Core et tous les autres éléments de la solution Gateway et Cloud.

Cela nous permet de :

- Mettre en place un processus d'échange de clés publiques (certificats) entre différents éléments.

- Intégrez tous les flux de données dans ce tunnel, que ce soit dans des environnements LAN ou de télétravail.

Notre technologie Wisper Connect est construite sur le framework WireGuard, qui intègre un tunneling crypté dans le noyau Linux :

- Cryptographie moderne : nous utilisons des primitives cryptographiques modernes telles que les courbes elliptiques (Curve25519) pour l'échange de clés et ChaCha20 pour le cryptage, qui sont considérées comme hautement sécurisées.

- Authentification forte : chaque partie se connectant à un WireGuard Le réseau possède ses propres clés publiques et privées, permettant une authentification forte et garantissant que seules les parties autorisées peuvent se connecter.

- Perfect Forward Secrecy (PFS) : nous implémentons le PFS, ce qui signifie que même si une session est compromise, les sessions passées et futures restent sécurisées. Ceci est réalisé en générant des clés de session uniques pour chaque connexion.

- Implémentation au niveau du noyau : Notre solution a été intégrée au noyau Linux à partir de la version 5.6, bénéficiant de la sécurité et de la stabilité inhérentes au noyau Linux.

- Utilisation d'UDP : nous utilisons UDP (User Datagram Protocol) au lieu de TCP (Transmission Control Protocol), ce qui le rend plus résistant aux attaques par inondation SYN et plus adapté aux réseaux où une faible latence est essentielle.

Les protocoles de sécurité pour le composant WireGuard incluent :

- ChaCha20 pour le cryptage symétrique, authentifié par Poly1305, suivant la construction RFC7539 AEAD.

- Courbe25519 pour ECDH (Elliptic-Curve Diffie-Hellman).

- BLAKE2s pour le hachage et le hachage à clé, conformément à la RFC7693.

- SipHash pour les clés de table de hachage.

- HKDF pour la dérivation de clé, conformément à la RFC5869.

- Pour le composant Wisper Connect :

- HTTPS pour le protocole de communication.

- AES-256 pour le cryptage par clé.

4.2 FLUX VOIX

Les flux voix sont encapsulés dans le mécanise de tunnelisation Wisper 360 quelque que soit la technologie utilisée : SIP, WEBRTC,H.323.

La solution Wisper 360, fournit aux postes de travails virtualisés, une couche réseau L2 (Liaison de données).

Toutes les politiques de QOS, filtrage sont de fait applicable et configurable via le produit (par ordre de priorité par exemple en %)

4.3 TRAFFIC RESEAU TELETRAVAILLEURS

De par notre expérience client nos études montrent une consommation de 60Mo / Postes de travail / heures en traffic client

» Cas 300 postes de travail

- 6Go en Upload/heures soit 20Mo/postes de travail

- 11Go en download/heures soit 40 Mo/postes de travail

» Total: - 17Go / Heures soit 60Mo/heures/postes de travail en Traffic client

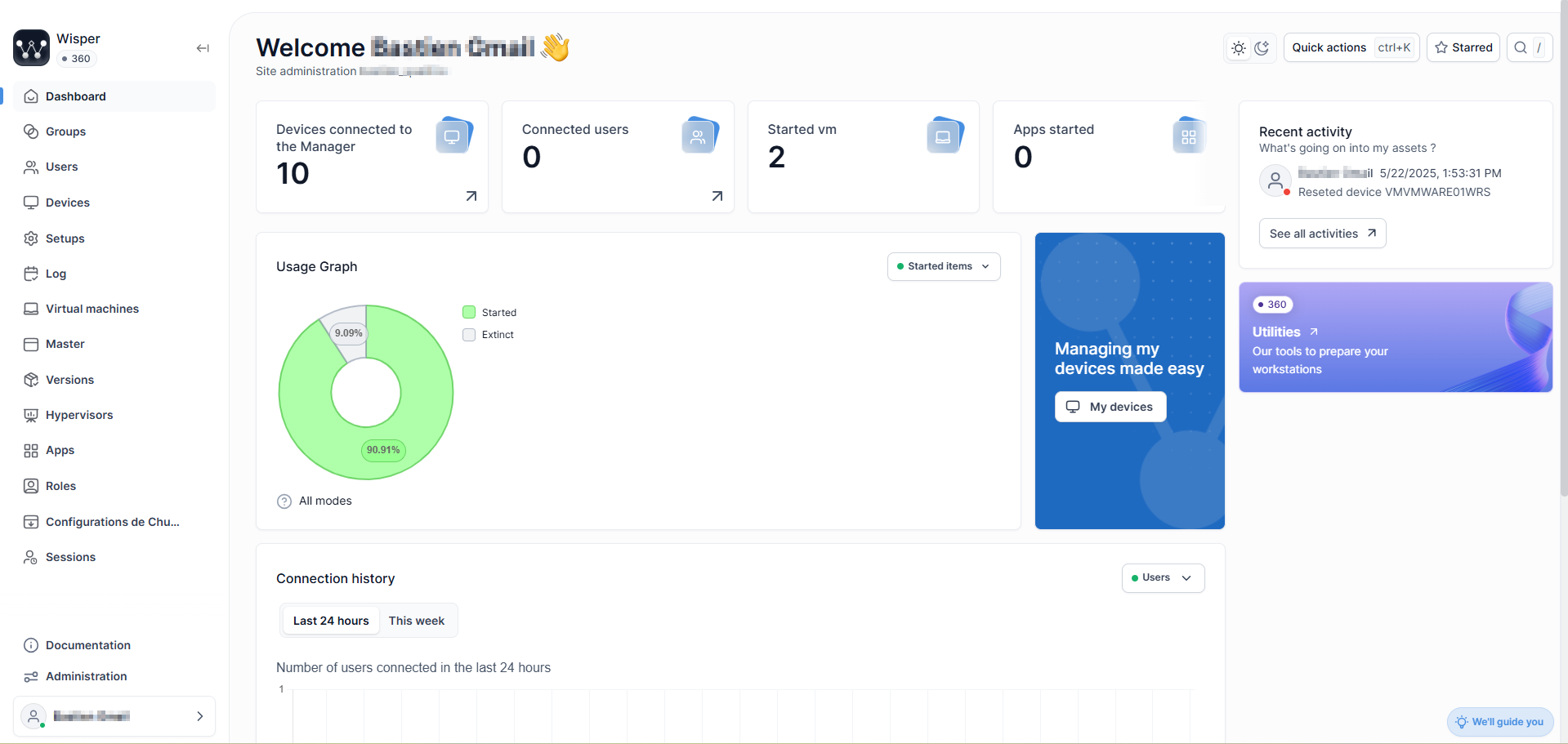

5 GESTION CENTRALISEE

Notre Solution permet de gérer l’ensemble des postes de travail depuis un point central : le manager.

Le manager Wisper 360 est une console Web sécurisé. La manager réceptionne ses informations directement du cloud via une base de donnée

Le manger est disponible en Anglais, Allemand, Français et Espagnol.

Au sein de ce Manager, vous allez retrouver :

» La configuration des comptes clients et des sites. Chaque client aura une vue sur sont périmètre uniquement.

» La liste des utilisateurs qui se sont connecté sur Wisper 360.

» La liste des postes de travail ou la solution Wisper 360 est installée.

» Les environnement de travail mises à disposition :

- » Configuration des Template de machines Virtuelles

- » Média ou Masters utilisé avec les versions mis à jour a fil du temps

- » Navigateur Web et Application conteneurisé

- » Point de sotie sur vers les sites choisi pas le client

- » L’ensemble des modules administration et contrôle à distance.

6 SECURITE

6.1 SECURITE PHYSIQUE

» Le vol d’un poste de travail ne pourrait, en aucun cas, permettre à un utilisateur lambda d'utiliser le kernel Wisper 360 celui-ci étant crypté.

6.2 SINGLE SIGNE ON / MFA

Une identification SSO est requise pour permettre aux utilisateurs d’accéder à leur environnement.

Nous sommes compatibles avec les solutions du marché respectant le langage SAM ou SAML2.

Cette authentification, couplé à du MFA permet de garantir l’accès des utilisateurs à leur environnement software, ainsi que les administrateurs au Manager de la solution.

6.3 IMAGES VIRTUELLES EN MODE READ ONLY

» Les machines virtuelles étant en lecteur seule, sans rétention de données clients, le vol de données est inopérant. L’intégrité de l’image est garantie par le système. Chaque matin, le système démarre avec une image identique au master maitre, défini par l’administrateur de la solution.

» En option, selon les besoins clients nous pouvons mettre à disposition 2 autres modes qui sont : partition persistante et/ou VM persistante sur une période donnée.

6.4 PAS D’INFRASTRUCTURE SERVEUR ET IMPACT VM CLIENT

» Notre solution utilisant les ressources de la machine et ne nécessitant pas d’infrastructure serveur pour faire fonctionner les VM des clients. L’impact, en cas de défaillance est extrêmement limité.

Il ne peut pas y avoir d’incident global sur l’utilisation des VM clients puisque chaque machine à un fonctionnement « autonome », même s’il est managé depuis un point central.

6.5 ANTIVIRUS

» Notre solution native Windows, Wisper 360, est compatible avec tout environnement de sécurité basé sur Windows. La mise à jour de la base virale se fera à partir d'un seul point : le Master de référence de la machine virtuelle à déployer.

» Notre expérience client nous permet d'avoir déjà déployé une large gamme de produits de sécurité, vous trouverez ci-dessous une liste non exhaustive des produits actuellement utilisés par nos clients:

- Bitdefender

- Falcon

- Sophos Endpoint

- Trend Micro

- Kaspersky

- Sentinel One

- Symantec

- Windows Bitdefender…

6.7 SECURE BY DESIGN

La philosophie du "Secure by Design", ou "Sécurité par Conception", est une approche de conception de produits, de systèmes et de logiciels qui place la sécurité au cœur du processus de développement dès le début. Cette approche proactive a un intérêt crucial dans le monde numérique d'aujourd'hui pour plusieurs raisons majeures :

- Réduction des risques dès le départ : En intégrant des mesures de sécurité dès la phase de conception, les vulnérabilités potentielles sont identifiées et traitées avant qu'elles ne deviennent des failles exploitées par des attaquants. Cela réduit considérablement les risques de compromission de la sécurité.

- Économies de coûts à long terme : La correction des vulnérabilités de sécurité à un stade précoce du développement est plus rentable que de les résoudre après la mise en production. Les failles découvertes tardivement peuvent entraîner des coûts importants en termes de réparation, de gestion d'incidents et de réputation.

- Meilleure réputation et confiance des utilisateurs : Les produits ou services conçus avec la sécurité comme priorité inspirent confiance aux utilisateurs. Cela peut renforcer la réputation de l'entreprise et encourager la fidélité des clients.

- Conformité aux réglementations : De nombreuses réglementations et normes de sécurité, telles que le RGPD (Règlement Général sur la Protection des Données) ou les normes PCI DSS (Payment Card Industry Data Security Standard), exigent des pratiques de sécurité strictes. Le "Secure by Design" aide à respecter ces exigences dès le départ.

- Réduction des perturbations : Les failles de sécurité peuvent entraîner des temps d'arrêt coûteux et des perturbations des opérations. Une conception sécurisée minimise ces risques.

- Adaptation aux menaces en évolution : Les menaces informatiques évoluent constamment. Une approche "Secure by Design" est agile et peut être adaptée pour faire face à de nouvelles menaces et vulnérabilités.

En résumé, l'approche "Secure by Design" offre une multitude d'avantages, notamment la réduction des risques, des économies de coûts, une meilleure réputation et la conformité aux réglementations. Elle est essentielle pour faire face aux défis de sécurité croissants dans le monde numérique d'aujourd'hui.

Updated 10 months ago